Algorytm haszujący jest jednym z podstawowych komponentów zapewniających bezpieczeństwo i integralność w sieci blockchain. W tym obszernym artykule szczegółowo omówimy, jak działa hashowanie w blockchain, podstawowe właściwości kryptograficznych funkcji skrótu oraz dlaczego są one kluczowe w systemach zdecentralizowanych. Przeanalizujemy krok po kroku algorytm SHA-256, omówimy strukturę i cel drzew Merkle’a oraz zobaczymy, jak mechanizm Proof of Work wykorzystuje hashowanie do osiągnięcia konsensusu. Na koniec przedstawimy praktyczne przykłady, porównamy podejścia różnych projektów blockchain do hashowania i zerkniemy na przyszłe kierunki, takie jak postkwantowe funkcje skrótu i zaawansowane struktury Merkle’a. Ten artykuł jest przeznaczony zarówno dla entuzjastów dopiero zaczynających przygodę z tą technologią, jak i inżynierów poszukujących głębszego zrozumienia, a całość zawiera ponad 2 000 słów szczegółowej analizy.

1. Czym jest hashowanie i dlaczego jest potrzebne

1.1 Podstawowe pojęcia

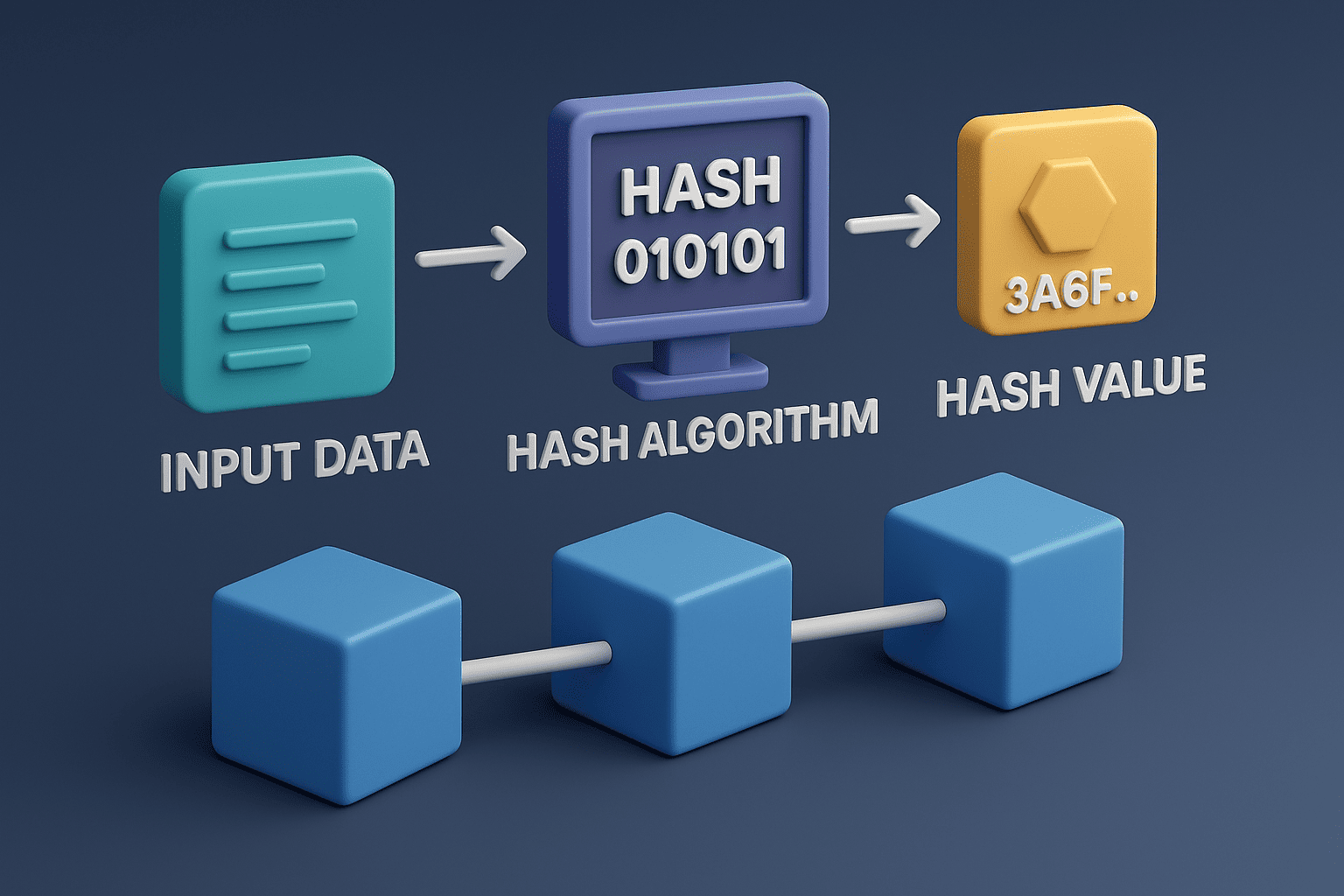

Hashowanie to proces przekształcania wejścia o dowolnym rozmiarze (na przykład wiadomości lub bloku danych) w stałej długości ciąg znaków zwany haszem lub digestem. Algorytm wykonujący tę transformację nazywamy funkcją skrótu. Istnieje wiele różnych algorytmów haszujących, ale w kontekście blockchain najczęściej używane są kryptograficzne funkcje skrótu, takie jak SHA-256, SHA-3, Scrypt i inne. Algorytmy te generują unikalny, stałej długości wynik, który reprezentuje dane wejściowe.

1.2 Właściwości kryptograficznych funkcji skrótu

Aby funkcja skrótu nadawała się do zastosowań w blockchain, musi wykazywać kilka kluczowych właściwości:

- Deterministyczność: To samo wejście zawsze daje ten sam wynik haszujący. Ta cecha jest niezbędna do weryfikacji integralności danych.

- Wydajność: Obliczenie haszu dla dowolnego wejścia powinno być szybkie, bez względu na rozmiar danych.

- Odporność na preobraz (właściwość jednokierunkowości): Znając wynik haszujący, powinno być praktycznie niemożliwe odtworzyć oryginalne dane wejściowe.

- Efekt lawiny (Avalanche Effect): Nawet minimalna zmiana w wejściu (np. przełączenie jednego bitu) powinna prowadzić do diametralnie innego wyniku haszującego, uniemożliwiając przewidywalne modyfikacje.

- Odporność na kolizje: Znalezienie dwóch różnych wejść dających ten sam wynik haszujący jest skrajnie mało prawdopodobne. Zapewnia to, że każdy zbiór danych lub transakcja jest jednoznacznie reprezentowana.

Dzięki tym właściwościom funkcje skrótu mogą być wykorzystywane do weryfikacji danych, generowania unikalnych identyfikatorów oraz jako podstawa do złożonych mechanizmów konsensusu, takich jak Proof of Work. Bez tych właściwości bloki mogłyby być modyfikowane lub fałszowane bez wykrycia.

2. Rola hashowania w blockchain

2.1 Zastosowanie funkcji skrótu w blokach

W blockchain każdy blok zawiera zbiór danych (transakcje, metadane, znacznik czasu) i odwołuje się do poprzedniego bloku przez jego hasz. Typowa struktura bloku obejmuje następujące pola:

- Hash poprzedniego bloku: Hasz poprzedniego bloku, który łączy bloki w łańcuch.

- Lista transakcji: Wszystkie transakcje uwzględnione w bloku, zserializowane w określonym formacie.

- Znacznik czasu: Czas utworzenia bloku, zazwyczaj w formie czasu Unix (sekundy od 1 stycznia 1970).

- Nonce: Liczba, którą górnicy zmieniają podczas procesu kopania, aby uzyskać hasz spełniający wymagania sieci co do trudności.

- Hash bloku: Ostateczny wynik haszujący obliczony na podstawie wszystkich powyższych pól. Służy jako unikalny „odcisk palca” zawartości bloku.

Aby utworzyć ważny blok, górnicy wielokrotnie zmieniają wartość nonce i obliczają hasz nagłówka bloku, aż znajdą hasz, który spełnia docelowy poziom trudności sieci (np. zaczyna się od określonej liczby zer). Ten proces, zwany kopaniem (mining), jest dowodem na wykonanie znaczącej pracy obliczeniowej (Proof of Work) i potwierdza, że blok jest ważny w aktualnych warunkach trudności.

2.2 Zapewnienie integralności i bezpieczeństwa danych

Jeśli jakiekolwiek dane w bloku zostaną zmienione — na przykład modyfikacja pojedynczej transakcji — wynikowy hasz tego bloku zmieni się całkowicie z powodu efektu lawiny. Ponieważ w nagłówku każdego bloku uwzględniany jest hasz poprzedniego bloku, jakakolwiek modyfikacja pojedynczego bloku łamie łańcuch dla wszystkich kolejnych bloków. W zdecentralizowanej sieci, gdzie każdy uczestnik posiada pełną kopię blockchain, praktycznie niemożliwe jest zmodyfikowanie historycznych danych we wszystkich kopiach szybciej niż nowe bloki są dodawane. W ten sposób hashowanie zapewnia niezmienialną, odporną na manipulacje historię transakcji.

3. Algorytm SHA-256: standard w kryptowalutach

3.1 Czym jest SHA-256?

SHA-256 (Secure Hash Algorithm 256-bit) należy do rodziny SHA-2 kryptograficznych funkcji skrótu opracowanych przez National Institute of Standards and Technology (NIST). Generuje 256-bitowy (32-bajtowy) wynik haszujący, zwykle przedstawiany jako 64-znakowy ciąg w systemie szesnastkowym. Jego bezpieczeństwo opiera się na odporności na kolizje, jednokierunkowości i efekcie lawiny, co czyni go popularnym wyborem w zastosowaniach blockchain, szczególnie w Bitcoinie.

3.2 Przegląd krok po kroku algorytmu SHA-256

Poniżej opisano główne kroki obliczania haszu SHA-256 dla dowolnej wiadomości. Choć implementacje rzeczywiste obejmują operacje bitowe i specjalne stałe, poniższy opis daje ogólne wyobrażenie o działaniu algorytmu:

- Wypełnianie (Padding, rozszerzenie wiadomości):

- Dodaj pojedynczy bit '1' na końcu oryginalnej wiadomości.

- Dodaj wystarczającą liczbę bitów '0', aby łączna długość (w bitach) była kongruentna z 448 modulo 512.

- Dodaj oryginalną długość wiadomości jako 64-bitową liczbę w formacie big-endian.

- Wynik dzielony jest na 512-bitowe bloki wiadomości do przetwarzania.

- Inicjalizacja: Osiem 32-bitowych początkowych wartości haszujących (H0 do H7) jest definiowanych przez standard. Te stałe pochodzą z ułamkowych części pierwiastków z pierwszych ośmiu liczb pierwszych (2–19).

-

Przetwarzanie każdego 512-bitowego bloku:

-

Harmonogram wiadomości (W0 – W63):

- Podziel 512-bitowy blok na szesnaście 32-bitowych słów W0 do W15.

- Dla i od 16 do 63 oblicz: Wi = σ1(Wi–2) + Wi–7 + σ0(Wi–15) + Wi–16, gdzie σ0 i σ1 są zdefiniowanymi funkcjami bitowymi (rotacje, przesunięcia, XOR).

-

Inicjalizacja zmiennych roboczych: Ustaw: A = H0, B = H1, C = H2, D = H3, E = H4, F = H5, G = H6, H = H7.

-

Główna pętla kompresji (64 rundy): Dla i od 0 do 63 wykonaj:

- T1 = H + Σ1(E) + Ch(E, F, G) + Ki + Wi

- T2 = Σ0(A) + Maj(A, B, C)

- H = G; G = F; F = E; E = D + T1; D = C; C = B; B = A; A = T1 + T2

Gdzie Σ0, Σ1, Ch i Maj to funkcje bitowe zdefiniowane w standardzie SHA-256, a Ki to 64 stałe rund pochodzące z ułamkowych części pierwiastków trzecich z pierwszych 64 liczb pierwszych.

-

Aktualizacja wartości haszujących: Po 64 rundach oblicz: H0 = H0 + A; H1 = H1 + B; …; H7 = H7 + H.

-

- Końcowy wynik haszujący: Po przetworzeniu wszystkich bloków wiadomości połącz H0 do H7, aby uzyskać ostateczny 256-bitowy hasz. Każda zmiana pojedynczego bitu w oryginalnej wiadomości spowoduje diametralnie inny wynik haszujący z powodu efektu lawiny.

Tak rygorystyczna transformacja zapewnia, że SHA-256 jest zarówno odporny na kolizje, jak i na preobrazy dla odpowiednio długich danych wejściowych, co czyni go idealnym do weryfikacji nagłówków bloków.

3.3 Podwójne SHA-256 w Bitcoinie

Bitcoin stosuje SHA-256 dwukrotnie (podwójne SHA-256) do nagłówka bloku. W szczególności:

- Najpierw oblicz H1 = SHA-256(nagłówek_bloku).

- Następnie oblicz H2 = SHA-256(H1).

Ostateczny H2 jest porównywany z bieżącym progiem docelowym (poziomem trudności). Tylko jeśli H2 jest mniejsze lub równe progowi, blok uznaje się za ważny. Podwójne haszowanie zostało wybrane, aby zmniejszyć teoretyczne podatności i wzmocnić odporność na kolizje. Każda modyfikacja nagłówka bloku — na przykład zmiana transakcji — wymaga ponownego obliczenia haszu dwukrotnie, dzięki czemu atakujący nie mogą łatwo zmieniać historycznych bloków bez ponownego wykonania całej pracy.

4. Struktura drzewa Merkle’a i jego rola

4.1 Podstawy drzew Merkle’a

Drzewo Merkle’a (lub drzewo skrótów) to drzewo binarne, w którym każdy węzeł liścia zawiera hasz pojedynczej transakcji, a każdy węzeł wewnętrzny zawiera hasz konkatenacji skrótów swoich dwóch dzieci. Pojedynczy hasz znajdujący się na szczycie drzewa to korzeń Merkle’a, który podsumowuje cały zestaw transakcji w danym bloku. Jeśli jakakolwiek transakcja zostanie zmieniona, hasz liścia ulegnie zmianie, co propaguje się w górę i zmienia korzeń Merkle’a, sygnalizując manipulację.

4.2 Budowa i weryfikacja drzewa Merkle’a

- Hashowanie pojedynczych transakcji: Oblicz hasz każdej transakcji przy użyciu wybranej funkcji skrótu (np. SHA-256). Stają się one węzłami liści.

- Parowanie i haszowanie w górę: Dla każdej pary skrótów liści połącz je i oblicz hasz tej konkatenacji, aby utworzyć skrót węzła rodzica.

- Rekursja aż do korzenia: Kontynuuj parowanie skrótów na każdym poziomie, aż pozostanie pojedynczy skrót na szczycie — to jest korzeń Merkle’a.

- Obsługa nieparzystej liczby liści: Jeśli jest nieparzysta liczba węzłów liści, zduplikuj ostatni skrót, aby utworzyć parę, tak aby każdy poziom miał parzystą liczbę węzłów.

Aby udowodnić, że dana transakcja jest uwzględniona w bloku, klient potrzebuje jedynie hashu tej transakcji oraz skrótów jej „rodzeństwa” wzdłuż ścieżki do korzenia. Tego rodzaju dowód Merkle’a lub ścieżka Merkle’a zwykle obejmuje O(log n) skrótów dla n transakcji. Lekcyjne węzły (SPV) mogą więc weryfikować zawartość bloku bez pobierania całej zawartości, co znacznie zmniejsza wymagania co do przepustowości i przestrzeni dyskowej.

4.3 Zalety drzew Merkle’a

- Efektywność przestrzenna: Do weryfikacji pojedynczej transakcji potrzebna jest tylko niewielka część skrótów, zamiast całej listy transakcji.

- Szybka weryfikacja: Dowody Merkle’a umożliwiają szybkie, O(log n) sprawdzenie przynależności transakcji.

- Skalowalność: Wraz ze wzrostem liczby transakcji wielkość dowodu rośnie logarytmicznie, co czyni go praktycznym nawet dla dużych bloków.

5. Proof of Work: dlaczego złożoność hashowania ma znaczenie

5.1 Mechanizm Proof of Work

Proof of Work (PoW) to mechanizm konsensusu, w którym uczestnicy (górnicy) poświęcają moc obliczeniową, aby rozwiązać kryptograficzną zagadkę — mianowicie znaleźć wartość nonce, która daje hasz bloku poniżej określonego progu. W Bitcoinie:

- Górnicy zestawiają kandydacki blok, włączając listę transakcji, znacznik czasu, hasz poprzedniego bloku oraz początkową wartość nonce.

- Obliczają podwójny hasz SHA-256 nagłówka bloku. Jeśli wynikowy hasz jest mniejszy niż obecny cel sieciowy (oparty na trudności), blok jest ważny i zostaje rozgłoszony po całej sieci.

- Jeśli hasz nie jest wystarczająco „mały”, górnicy inkrementują nonce i haszują ponownie, powtarzając proces, aż znajdą ważny hasz.

To iteracyjne hashowanie wymaga ogromnych zasobów obliczeniowych i energii. Zapewnia, że utworzenie nowego bloku wymaga rzeczywistej pracy, zapobiegając atakom Sybil i czyniąc ataki zbyt kosztownymi w praktyce.

5.2 Regulacja trudności

W Bitcoinie poziom trudności jest dostosowywany co 2 016 bloków (około co dwa tygodnie), aby utrzymać średni czas generowania bloku wynoszący 10 minut. Jeśli bloki są znajdowane szybciej niż zakładany czas, trudność wzrasta; jeśli wolniej, spada. Ta dynamiczna regulacja opiera się bezpośrednio na mocy hashowania w sieci — większa całkowita moc obliczeniowa oznacza wyższą trudność i odwrotnie.

5.3 Koszt ataków i bezpieczeństwo sieci

Aby przeprowadzić udany atak na blockchain oparty na PoW (np. atak 51%), atakujący musi kontrolować ponad połowę całkowitej mocy hashowania w sieci. Wymagane zasoby obliczeniowe i energetyczne przewyższają potencjalne korzyści w większości scenariuszy, co czyni takie ataki ekonomicznie nieopłacalnymi. W ten sposób funkcje skrótu stanowią podstawę bezpieczeństwa i niezmienialności sieci PoW.

6. Przykłady hashowania w różnych projektach blockchain

6.1 Ethereum i Keccak-256

Ethereum używa Keccak-256 — wariantu SHA-3 — zamiast SHA-256. Wykorzystuje go między innymi do:

- Generowanie adresów: Adresy Ethereum są wyprowadzane z ostatnich 20 bajtów hashu Keccak-256 klucza publicznego.

- Hashowanie transakcji: Dane każdej transakcji są haszowane za pomocą Keccak-256, aby uzyskać unikalny identyfikator.

- Ethash (Proof of Work): Algorytm PoW w Ethereum, Ethash, jest zaprojektowany jako pamięciochłonny i odporny na ASIC-y, opierając się wewnętrznie na Keccak-256. Górnicy muszą korzystać z dużego pseudolosowego zbioru danych zwanego DAG (Directed Acyclic Graph), co zapobiega dominacji sprzętu ASIC.

Dzięki zastosowaniu Keccak-256 Ethereum zwiększyło odporność na specyficzne podatności SHA-2 i zoptymalizowało swój PoW pod kątem decentralizacji.

6.2 Litecoin i Scrypt

Litecoin wybiera algorytm Scrypt zamiast SHA-256, aby zmniejszyć przewagę wyspecjalizowanych koparek ASIC. Najważniejsze cechy Scrypt to:

- Pamięciochłonność: Scrypt wymaga znacznych zasobów pamięci (RAM) do obliczeń, co sprawia, że budowa ASIC-ów staje się kosztowna.

- Wydajność na GPU/CPU: Zwykłe karty graficzne i procesory mogą efektywnie kopać Litecoin, co sprzyja bardziej zdecentralizowanemu wydobyciu.

- Adaptacyjna trudność: Podobnie jak Bitcoin, Litecoin dostosowuje swoją trudność co około 2,5 minuty, aby dążyć do czasu generowania bloku rzędu 2,5 minuty, a moc hashowania jest mierzona w Scrypt hash/s.

6.3 Alternatywne metody: Equihash i CryptoNight

Inne blockchainy wykorzystują unikalne podejścia do hashowania w celu zrealizowania specjalnych celów, takich jak prywatność czy odporność na ASIC-y:

- Equihash: Używany przez Zcash, Equihash to algorytm Proof of Work, który jest zarówno pamięciochłonny, jak i procesorochłonny. Umożliwia stosowanie dowodów zk-SNARK (zero-knowledge) dla prywatnych transakcji. Jego pamięciochłonność sprawia, że jest odporny na ASIC-y, co zachęca do szerszego udziału w wydobyciu.

- CryptoNight: Stosowany przez Monero, CryptoNight jest zaprojektowany jako odporny na ASIC-y poprzez wymuszanie częstych losowych odczytów z pamięci (bufor pierścieniowy) i hashowanie na dużej przestrzeni pamięci. Wzmacnia to wydobycie na CPU/GPU i zwiększa prywatność użytkowników dzięki łączeniu podpisów pierścieniowych i ukrytych adresów.

7. Praktyczne przykłady i zastosowania

7.1 Demonstracja obliczania SHA-256

Rozważmy obliczenie SHA-256 dla prostego ciągu „Hello, blockchain!”. Korzystając z dowolnego kalkulatora SHA-256, otrzymamy w przybliżeniu:

7509e5bda0c762d2bac7f90d758b5b2263a530d3adf1f7f3b6d5f5a9be1c9b7b

Jeśli zmienisz tylko jeden znak — np. „hello, blockchain!” — wynik haszu całkowicie się zmienia z powodu efektu lawiny:

b8ae20f1b1ea8ec2d47f14f16a3dc61b7a8d89f5e8f8bb5f5e2f5e5bc2a0d8b9

Ta dramatyczna różnica dowodzi, że nawet najdrobniejsza modyfikacja wejścia prowadzi do zupełnie innego haszu.

7.2 Budowa drzewa Merkle’a dla czterech transakcji

| Transakcja | Skrót transakcji (Liść) |

|---|---|

| Tx1 | SHA-256("Tx1") = d1f7e6a1f89b4c8d23... (32 bajty) |

| Tx2 | SHA-256("Tx2") = e2a3d8f7c5b4a2d1f9... (32 bajty) |

| Tx3 | SHA-256("Tx3") = f3b5c7d9e8a4b6c2d5... (32 bajty) |

| Tx4 | SHA-256("Tx4") = a4c6d8e9f2b3c7a5d6... (32 bajty) |

Następnie obliczamy węzły pośrednie (poziom 1):

- Skrót12 = SHA-256(d1f7e6a1f89b4c8d23... || e2a3d8f7c5b4a2d1f9...)

- Skrót34 = SHA-256(f3b5c7d9e8a4b6c2d5... || a4c6d8e9f2b3c7a5d6...)

Potem obliczamy korzeń Merkle’a (poziom 2):

- Korzeń Merkle’a = SHA-256(Skrót12 || Skrót34)

Ten korzeń Merkle’a jest przechowywany w nagłówku bloku i odzwierciedla integralność wszystkich czterech transakcji. Aby zweryfikować, że Tx3 należy do tego bloku, lekki klient (SPV) potrzebuje jedynie ścieżki Merkle’a: hasz Tx3, jego hasz rodzeństwa (Tx4) oraz skrót ich rodzeństwa (Skrót12). Ponowne obliczenie w górę potwierdza korzeń Merkle’a bez konieczności pobierania wszystkich danych transakcji.

8. Zalety i ograniczenia hashowania w blockchain

8.1 Zalety

- Integralność danych: Funkcje skrótu natychmiast ujawniają każdą zmianę w oryginalnych danych, ponieważ nawet modyfikacja jednego bitu daje zupełnie inny skrót.

- Bezpieczeństwo: Właściwości kryptograficzne sprawiają, że odwrócenie danych lub znalezienie kolizji w rozsądnym czasie jest praktycznie niemożliwe.

- Zdecentralizowana weryfikacja: Każdy uczestnik sieci może niezależnie zweryfikować integralność bloków bez potrzeby zaufania osobie trzeciej.

- Efektywne dowody transakcji: Dowody Merkle’a umożliwiają węzłom SPV szybkie, O(log n) potwierdzenie przynależności transakcji.

- Podstawa konsensusu: Proof of Work wykorzystuje obliczenia haszujące do zabezpieczenia sieci, czyniąc ataki 51% ekonomicznie nieopłacalnymi.

8.2 Ograniczenia i wyzwania

- Duże zużycie energii (PoW): Kopanie wymaga ogromnej mocy obliczeniowej i energii elektrycznej, co powoduje znaczny wpływ na środowisko.

- Problemy ze skalowalnością: Rosnąca liczba transakcji prowadzi do większych rozmiarów bloków i głębszych drzew Merkle’a, co może spowalniać weryfikację i zwiększać wymagania co do pamięci masowej.

- Złożoność implementacji: Tworzenie i optymalizacja bezpiecznych funkcji skrótu w różnych platformach wymaga specjalistycznej wiedzy kryptograficznej.

- Podatność na technologie kwantowe: Przyszłe komputery kwantowe mogą być w stanie złamać istniejące funkcje skrótu, takie jak SHA-256, w rozsądnym czasie, co wymaga przejścia na postkwantowe algorytmy.

9. Kierunki rozwoju technologii hashowania

Technologia blockchain szybko się rozwija, a hashowanie pozostaje w centrum nowych innowacji. Kluczowe obszary rozwoju obejmują:

9.1 Postkwantowe funkcje skrótu

W miarę jak komputery kwantowe się rozwijają, klasyczne funkcje skrótu, takie jak SHA-256 i SHA-3, mogą stać się podatne na ataki. Naukowcy projektują postkwantowe funkcje skrótu, które opierają się na problemach matematycznych uznawanych za trudne do rozwiązania nawet dla komputerów kwantowych (np. konstruowanie oparte na sieciach kratowych). Nowe funkcje skrótu mają na celu utrzymanie odporności na kolizje i właściwości jednokierunkowości w erze postkwantowej.

9.2 Optymalizacja struktur Merkle’a

Blockchainy o dużej przepustowości (aplikacje IoT, sieci na dużą skalę) wymagają wydajniejszych drzew Merkle’a, aby zmniejszyć koszty przechowywania i obliczeń. Innowacje obejmują:

- Sparse Merkle Trees (Rzadkie drzewa Merkle’a): Stosowane do dużych, ale rzadkich zbiorów danych. Brakujące liście traktuje się jako domyślne skróty, co pozwala na kompaktową reprezentację i wydajne dowody.

- Merkle Mountain Ranges: Wykorzystywane w systemach, które generują wiele drzew w czasie, umożliwiając efektywne dołączanie nowych danych bez potrzeby ponownego przeliczania całych struktur.

9.3 Nowe mechanizmy konsensusu wykorzystujące hashowanie

Poza Proof of Work różne algorytmy konsensusu nadal wykorzystują funkcje skrótu w różnych celach:

- Proof of Stake (PoS): Choć nie wymaga intensywnego hashowania, PoS używa funkcji skrótu do generowania podpisów cyfrowych i zapewniania nieprzewidywalnego wyboru walidatorów.

- Proof of Authority (PoA): Opiera się na wyznaczonych autorytetach do podpisywania bloków. Hashowanie nadal leży u podstaw walidacji bloków i integralności danych.

- Proof of History (PoH): Wykorzystywane w Solanie. PoH tworzy kryptograficzny zapis czasu, łącząc hasze w łańcuch, co pozwala na weryfikowalną kolejność zdarzeń bez zsynchronizowanych zegarów.

10. Podsumowanie

Algorytm haszujący jest niezastąpionym komponentem technologii blockchain, leżącym u podstaw integralności danych, bezpieczeństwa i mechanizmów konsensusu. Dzięki właściwościom kryptograficznych funkcji skrótu — takim jak SHA-256 — blockchainy uzyskują odporne na manipulacje zapisy i solidną ochronę przed fałszerstwami. Drzewa Merkle’a umożliwiają efektywne dowody włączenia transakcji, podczas gdy Proof of Work wykorzystuje złożoność obliczeniową hashowania do zabezpieczenia zdecentralizowanych sieci. Chociaż nadal istnieją wyzwania — takie jak duże zużycie energii, problemy ze skalowalnością i zagrożenia wynikające z rozwoju technologii kwantowej — trwające badania nad postkwantowymi funkcjami skrótu i zoptymalizowanymi strukturami danych obiecują utrzymać odporność i efektywność blockchaina. Zrozumienie działania hashowania jest kluczowe do docenienia fundamentów systemów blockchain i ich dalszej ewolucji.