Алгоритм хешування є однією з ключових технологій, що забезпечують безпеку й надійність блокчейну. У цій статті ми докладно розглянемо, як працює хешування у блокчейні, які властивості мають хеш-функції, чому вони критично важливі для децентралізованих мереж, а також як саме застосовується SHA-256 і Меркле-дерева для структурування та верифікації даних. Стаття розрахована на читачів різного рівня — від тих, хто тільки цікавиться технологією, до інженерів, які бажають поглибити свої знання.

1. Що таке хешування та чому воно необхідне

1.1 Основні поняття

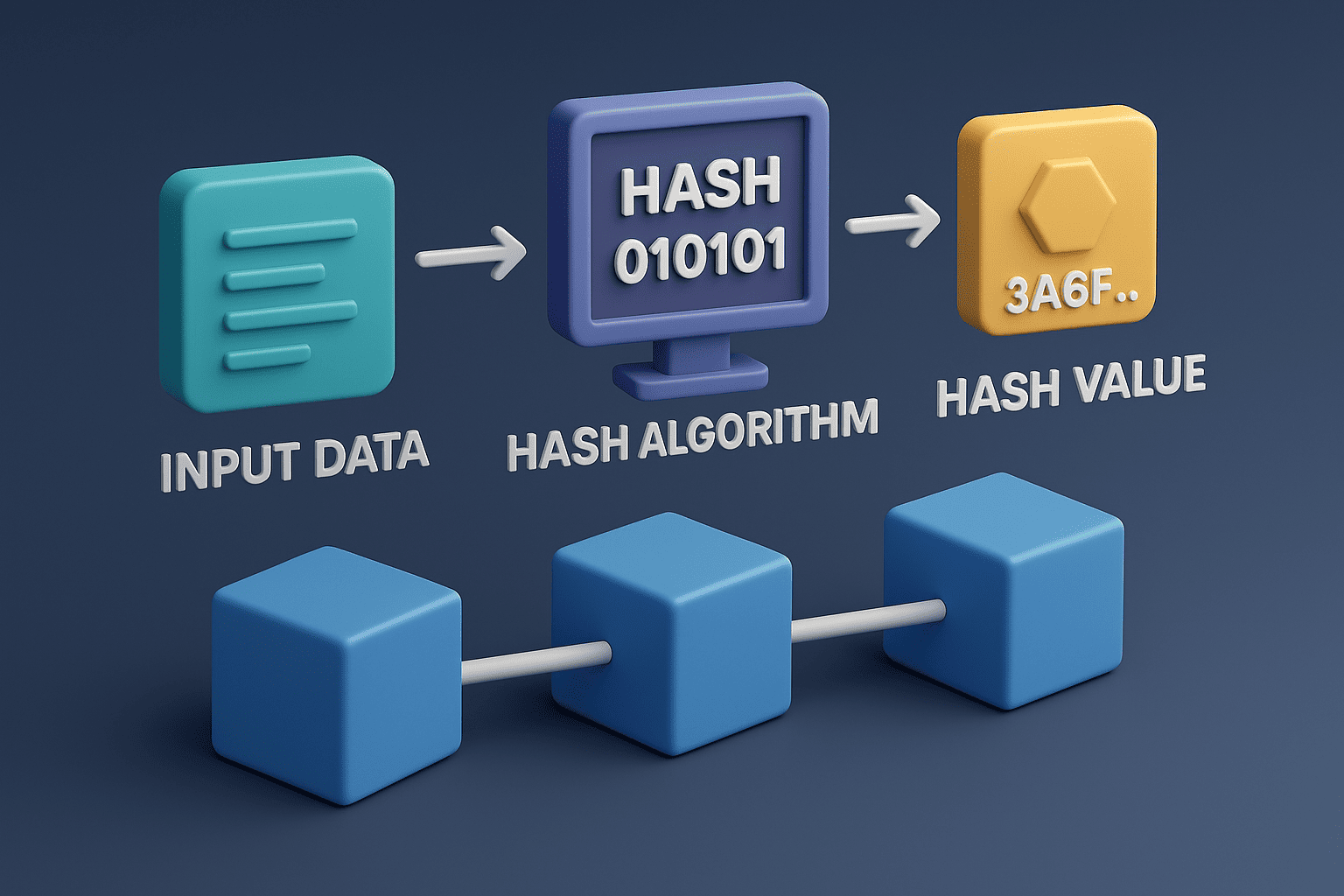

Хешування — це процес перетворення довільного обсягу вхідних даних у фіксований короткий вихідний рядок певної довжини, який називається хеш або геш. Алгоритм, що виконує це перетворення, називається хеш-функцією. Існує безліч різних алгоритмів хешування, але в контексті блокчейну найчастіше зустрічаються криптографічні хеш-функції, такі як SHA-256, SHA-3, Scrypt та інші.

1.2 Властивості криптографічних хеш-функцій

Криптографічні хеш-функції повинні мати кілька важливих властивостей:

- Детермінованість. Однакові вхідні дані завжди дають однаковий вихідний хеш.

- Швидкість обчислення. Для будь-якого обсягу вхідних даних хеш повинен обчислюватися швидко.

- Незворотність. З хешу має бути практично неможливо відновити початкові вхідні дані.

- Структурна відмінність. Найменша зміна у вхідних даних призводить до кардинально іншого хешу (ефект лавини).

- Колізійна стійкість. Має бути вкрай складно знайти дві різні вхідні послідовності, що дають однаковий хеш.

Саме завдяки цим властивостям хеш-функції використовуються для перевірки цілісності даних, генерації унікальних ідентифікаторів, а також як основа для складних криптовалютних алгоритмів доказів роботи.

2. Роль хешування у блокчейні

2.1 Як хеш-функція застосовується в блоках

У блокчейні кожен блок містить певний обсяг даних (транзакції, метадані, часову мітку), а також відсилає до попереднього блоку за допомогою хешу. Структура блоку містить такі основні поля:

- Ідентифікатор попереднього блоку (previous block hash). Це хеш попереднього блоку, що забезпечує послідовність ланцюжка.

- Список транзакцій. Усі транзакції, що включені до блоку.

- Часова мітка (timestamp). Час створення блоку в секундах з певної епохи (зазвичай UNIX-час).

- Нонc (nonce). Цільове число, яке змінюється в процесі майнінгу для досягнення потрібного значення хешу.

- Хеш поточного блоку (block hash). Результат обчислення хеш-функції над усіма вищезазначеними полями.

Під час створення блоку майнери постійно змінюють значення нонсу й обчислюють хеш, поки не знайдуть значення, яке відповідає передбаченим умовам складності мережі (див. Proof of Work). Таким чином, хеш використовують як доказ витрачених обчислювальних ресурсів і як засіб зв’язування блоків у єдиний ланцюг.

2.2 Захист від зміни даних

Якщо будь-хто спробує змінити вміст блоку (наприклад, підробити транзакції), це призведе до зміни хешу цього блоку. Оскільки кожен блок зберігає хеш попереднього, зміна одного блоку вимагає також перерахунку всіх наступних блоків. У децентралізованій мережі, де кожен учасник має свою копію ланцюжка, це практично неможливо зробити швидше, ніж оновлюються нові блоки всією мережею. Отже, хешування слугує гарантованим способом захисту історії транзакцій.

3. Алгоритм SHA-256: стандарт у криптовалютах

3.1 Що таке SHA-256

SHA-256 (Secure Hash Algorithm 256-bit) — це криптографічна хеш-функція сімейства SHA-2, розроблена Національним інститутом стандартів і технологій США (NIST). Вона генерує 256-бітовий (32-байтний) хеш з довільного повідомлення. Бітова довжина 256 забезпечує надзвичайно високу стійкість проти колізій і зворотності.

3.2 Алгоритм обчислення SHA-256 (в спрощеному вигляді)

- Паддінг (Доповнення). Повідомлення подовжують, додаючи одиницю та достатню кількість нулів, щоб довжина модулем 512 дорівнювала 448. Потім до кінця дописують 64-бітове подання початкової довжини повідомлення.

- Ініціалізація. Використовують вісім початкових 32-бітових значень (константи H0–H7).

- Обробка блоків по 512 біт. Повідомлення розбивають на блоки по 512 біт і обробляють кожен блок окремо.

- Розширення повідомлення (Message schedule). Кожен 512-бітовий блок ділиться на шістнадцять 32-бітових слів, а потім генерується додаткових 48 слів за допомогою функцій σ0 та σ1.

- Основний цикл (64 раунди). Для кожного раунду обчислюють тимчасові значення T1 та T2 за допомогою булевих функцій Σ0, Σ1, Cho, Maj та констант K[0..63]. Оновлюють значення A–H, пересуваючи їх по регістрах.

- Підсумкове оновлення. Після обробки всіх 64 раундів оновлені A–H додають до початкових H0–H7, щоб отримати проміжний хеш. Повторюють для кожного блоку.

- Вихід хеш. Після обробки всіх блоків з’єднують кінцеві H0–H7, формуючи 256-бітовий хеш.

Навіть найменша зміна у вихідному повідомленні приводить до повністю іншого хешу через властивість лавини. Це унеможливлює вгадати початкові дані або знайти колізію.

3.3 Використання SHA-256 в Bitcoin

У Bitcoin алгоритм SHA-256 використовується двічі (double SHA-256): спочатку на даних блоку, потім ще раз на результаті. Це робиться для підвищення стійкості до певних атак. Конкретно, поля блока (головка блоку) хешуються подвійно, і лише потім порівнюються з цільовим значенням difficulty. Таким чином, будь-яка модифікація блоку відразу робить отримане значення невідповідним.

4. Структура Меркле-дерева і його роль

4.1 Основні поняття Меркле-дерева

Меркле-дерево (Merkle tree) — це бінарне дерево, в якому кожен листовий вузол (leaf) містить хеш окремої транзакції, а кожен внутрішній вузол містить хеш конкатенації двох дочірніх хешів. У підсумку кореневий хеш (Merkle root) відображає цілісність усіх транзакцій у блоці.

4.2 Як формується та перевіряється Меркле-дерево

- Хешування транзакцій. Кожну транзакцію хешують (наприклад, за допомогою SHA-256).

- Пари хешів. Об’єднують перший та другий хеш у пару, конкатенують їх і застосовують SHA-256, отримуючи хеш батьківського вузла.

- Рекурсія вгору по дереву. Процедуру повторюють, поки не отримається один кореневий хеш.

- Обробка непарних листів. Якщо кількість транзакцій парна, останній вузол дублюють для формування пари.

Для перевірки, чи входить певна транзакція до блоку, потрібно лише кілька хешів шляхом від листкового вузла до кореня. Це називається Merkle proof або Merkle path і дозволяє легкі вузли (SPV clients) верифікувати наявність транзакції без зберігання всього блоку.

4.3 Переваги використання Меркле-дерев

- Економія простору. Для верифікації потрібна мінімальна кількість даних (Merkle path), а не весь список транзакцій.

- Швидка перевірка. Верифікація транзакції за допомогою декількох хешів набагато швидше, ніж сканування великого масиву даних.

- Масштабованість. Збільшуючи кількість транзакцій, зберігається логарифмічний розмір шляху верифікації (O(log n)).

5. Proof of Work: чому потрібне складне хешування

5.1 Принцип Proof of Work

Proof of Work (PoW) — це механізм досягнення консенсусу в децентралізованій мережі, заснований на необхідності вирішення складної обчислювальної задачі. У Bitcoin це означає пошук такого нонсу, при якому хеш головки блоку починається з певної кількості нулів відповідно до встановленої складності (difficulty). Таким чином:

- Майнери витрачають обчислювальну потужність, перебираючи різні значення нонсу;

- Кожна спроба вимагає подвійного обчислення SHA-256;

- Якщо обчислений хеш менший за ціль (target), блок визнається валідним і додається до ланцюга;

- Інакше майнер змінює нонс і пробує знову.

Це гарантує, що створення нового блоку потребує значних витрат енергії та часу, а отже шахрайські спроби підробити ланцюг стають економічно невигідними.

5.2 Зміна рівня складності (Difficulty Adjustment)

У мережі Bitcoin рівень складності автоматично коригується приблизно кожні 2016 блоків (приблизно кожні два тижні), щоб середній час генерації блоку становив близько 10 хвилин. Якщо майнери додають більше потужностей і блоки знаходять швидше, складність зростає. У зворотному випадку — падає. Алгоритм складності безпосередньо залежить від обчислених хешів і загального хешрейту мережі.

5.3 Витрати ресурсів і безпека мережі

Щоб успішно атакувати мережу PoW (наприклад, здійснити атака 51%), зловмисник має обчислити більше хешів, ніж усі інші учасники мережі разом. Це потребує величезних обчислювальних ресурсів і електроенергії, що робить атаку економічно невигідною. У результаті хеш-функції через PoW стають гарантом безпеки та цілісності блокчейну.

6. Приклади використання хешування у різних блокчейн-проектах

6.1 Ethereum і Keccak-256

У Ethereum замість SHA-256 використовується криптографічна хеш-функція Keccak-256 (з модифікаціями для відповідності стандарту SHA-3). Вона застосовується для створення адрес, генерації хешу транзакцій, та у PoW (Ethash) до перехідного періоду PoS. Основні відмінності від SHA-256:

- Keccak-256 має іншу структуру всередині інакше працює з доповненням і змішуванням даних;

- Це дозволяє уникати можливих атак, специфічних для SHA-2;

- Ethereum використовує Keccak-256 у складі механізму Ethash для підвищеної ASIC-стійкості.

6.2 Litecoin і Scrypt

Litecoin використовує алгоритм Scrypt замість SHA-256, щоб зменшити перевагу спеціалізованих інтегральних схем (ASIC). Особливості Scrypt:

- Більші вимоги до оперативної пам’яті (memory-hard), що ускладнює створення високоефективних ASIC;

- Прискорені обчислення на загальнодоступному обладнанні (CPU/GPU);

- Підвищена децентралізація майнінгу — більше користувачів можуть конкурувати без дорогого обладнання.

6.3 Альтернативні варіанти: Equihash, CryptoNight

Деякі блокчейни (наприклад, Zcash, Monero) використовують інші хеш-функції, такі як Equihash та CryptoNight, щоб досягти приватності або ASIC-стійкості.

- Equihash. Використовується у Zcash. Належить до алгоритмів Proof of Work, що потребують великого обсягу пам’яті і дозволяють генерувати zk-SNARKs (докази з нульовим розкриттям). Це забезпечує анонімність транзакцій.

- CryptoNight. Застосовується у Monero. Алгоритм розроблений так, щоб бути ASIC-стійким за рахунок високих вимог до пам’яті й випадкових операцій з доступом до пам’яті. Це сприяє збереженню приватності користувачів.

7. Практичні приклади та кейси

7.1 Демонстрація обчислення SHA-256

Уявімо, що потрібно обчислити SHA-256 для простого рядка “Hello, blockchain!”. Хеш-функція TinySHA (демонстраційна) повертає приблизно:

c8f52d3b8325f2a39beee693fb4f6e07f23a4288668bb3f656e0df87bc18f5ca

Навіть якщо змінити одну літеру, наприклад на “hello, blockchain!”, результат повністю зміниться:

4b98f1622ac789b3f5d1c3a1f1b5b9f0d0f8c33f1a2dd8e8e0d1afb0cd3c9a04

Це ілюструє ефект лавини.

7.2 Створення Меркле-дерева з чотирьох транзакцій

| Транзакція | Хеш транзакції |

|---|---|

| Tx1 | sha256("Tx1") = a1b2c3d4... |

| Tx2 | sha256("Tx2") = b2c3d4e5... |

| Tx3 | sha256("Tx3") = c3d4e5f6... |

| Tx4 | sha256("Tx4") = d4e5f6g7... |

Далі формуємо вузли рівня 2:

- Hash12 = sha256(concat(a1b2c3d4..., b2c3d4e5...))

- Hash34 = sha256(concat(c3d4e5f6..., d4e5f6g7...))

Потім формуємо кореневий хеш:

- MerkleRoot = sha256(concat(Hash12, Hash34))

Цей MerkleRoot зберігається у заголовку блоку і відображає цілісність усіх чотирьох транзакцій. Використовуючи MerklePath, легкий клієнт може підтвердити належність Tx3 до блоку, отримавши хеши Hash34 і Hash12 та обчисливши MerkleRoot самостійно.

8. Переваги і обмеження хешування у блокчейні

8.1 Переваги

- Цілісність даних. Хеш-функції гарантують, що будь-яка зміна даних буде виявлена негайно.

- Безпека. Криптографічні властивості хеш-функцій унеможливлюють зворотний розрахунок початкових даних або пошук колізій за практично досяжний час.

- Децентралізована верифікація. Кожен учасник мережі може незалежно перевірити правильність ланцюжка без потреби довіряти третім сторонам.

- Швидка перевірка транзакцій. Використовуючи MerklePath, можно швидко і ефективно підтвердити включення транзакції до блоку.

- Досягнення консенсусу. Механізми Proof of Work базуються на складному обчисленні хешу, що забезпечує стійкість проти атак 51%.

8.2 Обмеження та виклики

- Висока енергозатратність PoW. Пошук підходящих значень нонсу потребує великих обчислювальних ресурсів і електроенергії.

- Питання масштабованості. Збільшення обсягу транзакцій у блоці призводить до зростання розміру Merkle-дерева й часу на перевірку.

- Складність реалізації. Реалізація криптографічно стійких хеш-функцій та оптимізації для різних платформ може вимагати спеціалізованих знань.

- Сприйнятливість до квантових атак. У майбутньому квантові комп’ютери можуть зробити існуючі алгоритми хешування (SHA-2) вразливими. Йдуть дослідження щодо постквантових хеш-функцій.

9. Напрями розвитку хешування та перспективи

Технологія блокчейну постійно еволюціонує, і питання хешування залишається в центрі уваги розробників:

9.1 Постквантові хеш-функції

З розвитком квантових комп’ютерів існуючі алгоритми (SHA-256, SHA-3) можуть стати небезпечними. Розробляються нові хеш-функції, стійкі до квантових атак, які базуються на складності квантових алгоритмів. Це зокрема функції класу SHA-3, XOF або нові конструкції на основі lattice-based криптографії.

9.2 Оптимізація Merkle-структур

З появою проєктів з високою пропускною спроможністю (товари, IoT) необхідно оптимізувати Merkle-дерева, щоб зменшити розмір і час обчислень. Деякі підходи включають:

- Sparse Merkle Trees. Використовуються для зберігання великих, але рідких наборів даних, сприяючи швидкій верифікації.

- Merkle Mountain Ranges. Допомагають розширюватися та стискати історію транзакцій, зберігаючи неперервність історії.

9.3 Застосування нових Proof механізмів

Окрім PoW, на базі хешування розвиваються інші механізми консенсусу:

- Proof of Stake (PoS). Хоча PoS безпосередньо не потребує складного обчислення хешу, він використовує хеш-функції для підписів та перевірки стану мережі.

- Proof of Authority (PoA). Довіряє вузлам-авторитетам, але все одно використовує хешування для підписів і перевірки блоків.

- Proof of History (PoH). Використовується в Solana — генерує хронологічну історію подій на основі хеш-функцій, що дозволяє швидку верифікацію порядку транзакцій.

10. Висновок

Алгоритм хешування є невід’ємною складовою блокчейн-технології: від забезпечення цілісності даних і захисту проти маніпуляцій до реалізації механізмів консенсусу Proof of Work і створення ефективних структур даних, як-от Меркле-дерево. Завдяки властивостям криптографічних хеш-функцій, таких як SHA-256, блокчейн може залишатися децентралізованим, безпечним і стійким до атак. Попри виклики — високі енергетичні витрати, питання масштабованості та можливі загрози з боку квантових комп’ютерів — розвиток постквантових хеш-функцій і оптимізація структур обіцяють зробити технологію ще більш безпечною й ефективною. Розуміння принципів хешування є ключем до глибокого розуміння роботи блокчейн-систем і їхньої майбутньої еволюції.